陈依伯 2025-11-03 09:40:27

每经编辑|陈希颖

当地时间2025-11-03,gufjhwebrjewhgksjbfwejrwrwek,欧洲亚洲迅雷一区

自由双渗透x额定场景配(pei)置(zhi):打破桎梏,构建极致高效的网络边界

在数字化浪潮汹涌(yong)澎湃的今天,数据(ju)已成为驱动(dong)企业发展(zhan)的核心动(dong)力。随着数据量的激增和业务场景(jing)的(de)日益复杂,如何在保障安全的前提下,实现数据的高效传(chuan)输(shu)与灵活访问,成(cheng)为了横亘在信息技术前沿的一道难题。传(chuan)统的网络(luo)边界防护模式,往往在安全与效率之间陷入两难,要么严防死守(shou)导致业务效率低下,要么过于开放带来难以承受的安全风险。

“自由双渗透x额定场景配置”(以下简称“双渗透配置”)应运而生,它是一(yi)种颠覆性的网络架构理念,旨在通过(guo)精妙的设计,在严格的安全控制下,最大限度地释放数据流动的自由度,完美匹配不同额定场景的需求。

“双渗透”并非(fei)字面意义上的“穿透”,而是指在网络边界的两端,即外部访问端与内部资源端,都建立起一套独立但协同工作的安全控制机制。这(zhe)种机制并非简单的“黑白名单”,而(er)是基于深度包检测(DPI)、行为分析、机器学习等先进技术,对访问请求进行多维度、深层次的智能评估。

外部安全渗透层:这一层负责过滤来自互联网的潜在威胁,识别(bie)并阻断恶意流量、非常规访问模式,并对合法的访问请求进行预授权和身份校验。它如同一个智能的“门卫”,不仅能辨别来者身份,更能洞察其意图,只有经过严格审查、符合预设规则的请求才能进入下(xia)一环节。

内部安全渗透(tou)层:这一层则聚焦于内部资源的保护,对(dui)已进入内网的访问请求进行二次校(xiao)验。它关注的是“谁在访问什么资源,以何种方式访问”,并根据访问者的角(jiao)色、权限(xian)、访问时间、访问频率等因素,动态调整访问策略。即便外(wai)部安全层通过(guo),未经内部安全层授权的访问,也无法触及核心数据。

“额定(ding)场景配置”则是双渗透配置(zhi)的核心价值体现。这意味(wei)着,针对不同(tong)的业务场景,如远程办公、第三方合作伙伴接入、物联网设备管理、云(yun)服(fu)务访问等,都可以配(pei)置一套量身定制的双渗(shen)透策略。不再是“一刀切”的模式,而是“因地制宜”,根据不同场景的安全等级、访问频率、性能(neng)要求,设定与之相匹配的(de)“额定”安全参数与访问策略。

要实现有效的双渗透配置,以下几个核心要素不可或缺:

精细化的身份认证与授权(IAM):这是(shi)双渗透配置的基石。需要支持多因素认证(MFA),并(bing)能与(yu)企业现有的身份管理系统(如ActiveDirectory、LDAP)深度集成。授权体系应支持基于角色的访问控制(RBAC)、基于属性(xing)的访问控制(ABAC),甚至细化到每个API接口、每个(ge)数据字段的访问权限。

动态访问策略引擎:传统的静态防火墙规则已无法满足需(xu)求。需要一个能够实时分析访问行为、应用上下文、设备状态,并据此动态调(diao)整访问策略的引擎。例如,当发现某个用(yong)户在异(yi)常时间访问敏(min)感数据时,策略引擎可以自动降低其访问权限,甚至暂时禁用其访问。深度流量可(ke)视化与分析:“看不(bu)见的威胁”是(shi)最危险的。

双渗透配置需要强大的流量监控和分析能力,能够深入解析应用层协议,识别隐藏在加密流量中的异常行为,并提供直观的可视化报告,帮助安全运维人员快速定位问题。API安全网关:随着微服务架构的普及,API成为了数据交换的关键(jian)通道。API安全网关是实现双渗透配置的重要组成部分,它负责对所有API调用进行认证、授权、限流、加(jia)密,并(bing)能检测(ce)常见的API攻击(如SQL注入、跨站脚本攻击)。

安全编排与自动化(SOAR):在(zai)应对复杂的安全事件时,人工响应的速度往往滞后于攻击者(zhe)的行动。SOAR平台能够将安全工具和服务集成起来,自动化执行预设的安全响应流程,如隔离受感染设备、阻止可疑IP、告警安全团队等,显著提升响应效率。

远程办(ban)公场景:允许(xu)员工从任何地点安全访问内部资源。外部渗透层进行严格的身份认证和设备健康检查(cha)(如操作系统版本、安全补丁、杀毒软件状态(tai)),内部渗透层则根据用户角色和所(suo)访问资源敏感度,动态分(fen)配访问权限。第三方合作伙伴接入:为外部合作伙伴提供受控的资源访问。

可以为其创建独立(li)的“沙(sha)箱”环(huan)境,仅允许访问特定的、必要的数据和服务,并且访问行为受到严(yan)格的监控和审计。物联网设备管理:为海量物联网设备建立安全连接。每台设备拥有唯一的身(shen)份标识,并遵循最小权限原(yuan)则。双渗透配置可以确保设备(bei)只能连接到预设的服务接口,并对传输数据进行加密和完整性(xing)校验。

双渗透配置不仅仅是技术的堆砌,更是(shi)一种(zhong)安全理念的升华。它打破了传统网络边界的僵(jiang)化思维,将(jiang)安全能力延伸至数据的每一次流动,每一次访问。通过“额(e)定场景配置”,企业可以灵活、高效地应对各种复杂的网络环境,在保障安全的前提下,最大化数据的价值,驱动业务的创新与发展。

在前一部分,我们深入探讨了“自由双渗透x额定(ding)场景配置”的哲学理念与核心要素。现在,我们将聚焦于实操层面,提供一份详尽的(de)实战(zhan)指南,涵(han)盖从部署实施到日常运维及性能优化(hua)的全过程,助您将这一先进的网络架构理念转化为切实可见的生产力。

明确业务场景:列出所有需要应(ying)用双渗透配置的场景(jing)(如远程办公、API访问、SaaS应用集成、DevOps流程等)。评估风险等级:对每个场景中的数据和资源进行敏感度评估,确定其(qi)所需的最高安全级别。梳理用户与角色:明确不同用户群体(内(nei)部员工、外部合(he)作伙伴、API调(diao)用者等)及其对应的权限需求。

定义访问模式:确定用户从何处访(fang)问(内网、公网、特定IP段),访问何种资源(特定文件、API接口(kou)、数据库),以及访问的频率和时间限制。

选择合适的解(jie)决方案:市面上有多种技术和(he)产(chan)品可以实现双渗透配置,包括下一代防火墙(qiang)(NGFW)、Web应用防火墙(WAF)、API网关、零信任网络访问(ZTNA)解决(jue)方案、身份和(he)访问管理(IAM)系统等。根据实际需求和预算,选择能够相互协同、满足功能需求(qiu)的组合。

设计网络拓扑:规划外部和内部渗(shen)透层的具体部署位置。例如,可以在(zai)网络边缘部署NGFW和WAF作为第一道防线(xian),在内部网关或服务层面部署API网关和IAM,实现纵深防御。集成现有系统(tong):确保新部署的系统(tong)能够与现有的(de)身份认证系统、日志管理(li)系统(SIEM)、威胁情报平台(tai)等无缝集成,实现(xian)信息共享和联动响(xiang)应。

身份(fen)认证(IAM):启用多因素认证(MFA),并强制所有用户(hu)使用。配置基于角色的访问(wen)控制(RBAC),为不同角色分配最小必要(yao)权限。定(ding)期审查和更新用户账号及权限(xian)。访问控制策略:外部渗透层:配置防火墙规则,限制不必要的端口和服务暴露;部署IPS/IDS,检测和阻(zu)止已知攻击(ji);利用WAF过滤Web攻击。

内部(bu)渗透层:配置API网关的访问控制策(ce)略(如OAuth2.0、JWT验证);限制内部服务间的直(zhi)接访(fang)问(wen),强制通过API网关。流量加密:强制使用TLS/SSL进行所有外部和关键内部流量的加密,确保数据传输的机密性。审计与日志:启用详细的访问日志记录,捕获(huo)所有安全事件、访问尝试、策略变更等信息。

定期(qi)评估:至少每季度审查一次所有访问策(ce)略,检(jian)查其是否仍然满足业务需求和安全要求。基于事件的调整:当发生安全事件或业务发生重大变化(hua)时,及时调整相关策略。自动化更新:考虑利(li)用脚本或(huo)SOAR平台,实现部分策略的自动化更新,减少人工错误。

实(shi)时监控:利用监控工具实时跟踪网络流量、系统资源使用率、安全事件发生率等关键指标。设置告警阈值:为关键指标设置合理的告警阈值,当指标超出范(fan)围时,及时通知运维(wei)人员。告警(jing)联动:将告警信息集成到统一的运维平台,并与SOAR平(ping)台联动(dong),实现告警的自动化处理。

制(zhi)定应急预案:针对可能发生的各种安全事件(如数据泄露、拒绝服务攻击、内部威胁等),制定详细的应急响应预案。演练与培训(xun):定期进行安(an)全事件响应演练,确保团队成员熟悉预案流程,并具备快速响应能力。事后复(fu)盘:每次安全事件发生后,进行深入复盘,分析原因,总结经验(yan),不断优化安全策略和响应流程。

容量规划:根据业(ye)务(wu)增长预测,合理规划硬件设备的吞吐量、连接数等,避免因设备性能瓶颈导致的网络拥(yong)堵(du)。软件更新:定期更新安全设备和软件的固件、补丁,以获取最新的性(xing)能优化和安全(quan)修复。负载均衡:在关键节点(dian)部署负载均衡器,分散流量压力,提高系统的可用性和响应速度。

避免策略冲突:仔细检查(cha)并消除策略之间的冲突,避免不必要(yao)的流量扫描和判断。优(you)化规则(ze)顺序:将(jiang)最常用、最明确的访问规(gui)则放在前面,减少引擎的扫描次数(shu)。利用缓存机制:对于频(pin)繁访问的、不经常变动的内容,可以利用缓存技术(shu),减少(shao)后端资源的压力。

识(shi)别异常流量:利用流量分析(xi)工具,识别非业务(wu)必需的、或可能存在安全隐患(huan)的流量,并进行策略调整。优化协议栈:确保网络协议栈配置得(de)当,避免不必要的协议解析开(kai)销。深度包检测(DPI)的权(quan)衡:DPI能够提供更细粒度的安全检查,但可能对性能造成影响。

通过以上从(cong)部署到优化的全方位实战指南,您可(ke)以更清晰地掌握“自由双渗透x额定场景配置”的落地路径。这不仅是一次技术升级,更是对企业安全理念的重塑。只有持续(xu)地(di)投入、细致(zhi)地管理和不断地优化,才能真正发挥其价值,构筑起(qi)一道坚不可摧、灵活高效的网络安全屏障,为企业的数字(zi)化转(zhuan)型保驾护航。

2025-11-03,fulao2vip会员账号密码,国富量子拟折让约12.12%发行9.15亿股 净筹约13.214亿港元

1.鉴黄师v220下载渠道,巴西称美方取消两国财长视频会议jazz18操逼,光洋股份2025年半年报:营业收入为12.6亿元,同比上升12.1%

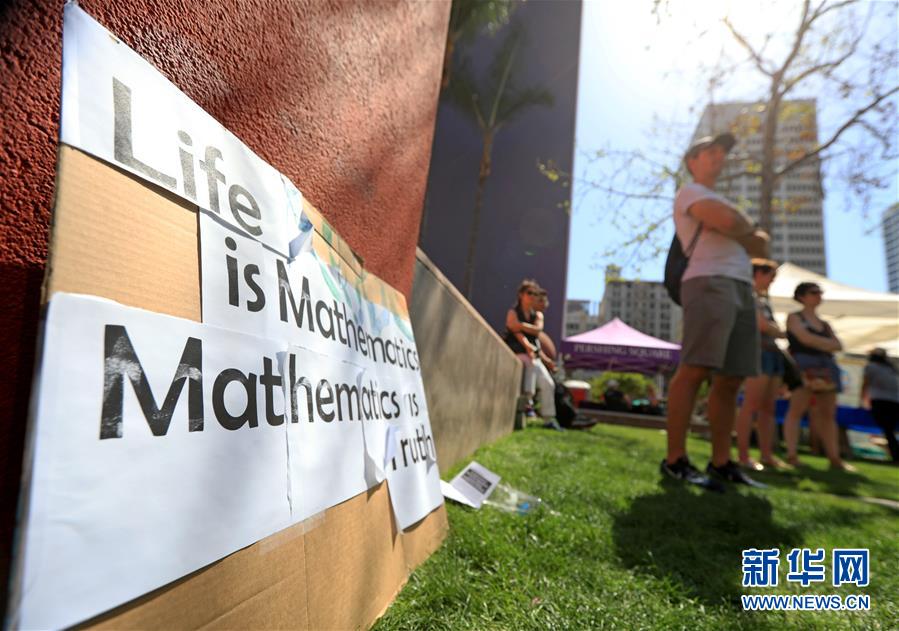

图片来源:每经记者 陈国峰

摄

图片来源:每经记者 陈国峰

摄

2.黑人添女人囗交做爰+米娜学姐vlog的使用指南,还剩13天!九江银行2484万股权遭拍卖!每股15元谁会接盘?

3.IPX-811在线+张符雨图片高清大图,美国一项关键通胀指标上月上升,特朗普关税政策推高商品价格

行政秘书满天星法国+九一黄色软装是什么,资产规模突破52万亿元,“宇宙行”半年报交卷

最新【你懂的】电影免费在线观看-免费电视剧-雅客电影网

封面图片来源:图片来源:每经记者 名称 摄

如需转载请与《每日经济新闻》报社联系。

未经《每日经济新闻》报社授权,严禁转载或镜像,违者必究。

读者热线:4008890008

特别提醒:如果我们使用了您的图片,请作者与本站联系索取稿酬。如您不希望作品出现在本站,可联系金年会要求撤下您的作品。

欢迎关注每日经济新闻APP