罗伯特·吴 2025-11-06 01:32:42

每经编辑|潘美玲

当地时间2025-11-06,yrwegbjkrbdugsifhbwejrbfskvmhsdf,mmdr18弱音全新演绎,震撼来袭,感受音乐的魅力与力量

在这个信息爆炸的時代,手機早已成为我们生活中不可或缺的一部分。从社交娱乐到工作学习,再到金融支付,几乎所有活动都离不开手機。随之而来的,是层出不穷的安全威胁。各类恶意软件如同潜伏的幽灵,时刻觊觎着我们的个人信息和财产安全。“18大禁用软件名单”的公布,无疑给广大的手机用户敲响了警钟,提醒我们是时候提高警惕,加强自我防护了。

一、揭開“禁用软件”的神秘面纱:它们为何被列入黑名单?

“18大禁用软件名单”并非空穴来风,这些被点名的软件,往往存在着某些严重的安全隐患,对用户的个人信息和设备安全构成直接威胁。它们之所以被禁用,通常是因为以下几个方面的原因:

数据窃取与隐私泄露:这是最常见的“罪状”。许多恶意软件被设计成专門收集用户隐私信息,例如联系人、短信、通话记录、地理位置、照片、甚至支付账号和密码。它们可能通过伪装成正常应用,或者利用系统漏洞,在用户不知情的情况下悄悄運行,并将收集到的敏感数据发送给黑客。

想象一下,你辛苦积累的通讯录信息被贩卖,或者你的银行账户信息被盗取,后果不堪设想。恶意广告与骚扰:有些软件虽然不直接窃取敏感信息,但它们会通过弹窗广告、诱导点击等方式,不断打扰用户,消耗流量,甚至诱导用户下载更多恶意软件。这种“牛皮癣”式的骚扰,不仅影响使用体验,更可能将用户引向更深的危险之中。

系统破坏与资源滥用:一部分恶意软件會故意破坏手机系统,导致運行缓慢、频繁崩溃,甚至无法正常开机。它们还可能占用大量系统资源,如CPU、内存和电池,让你的手机变得“卡顿”且“发烫”,极大地影响了手機的正常使用。诱导消费与诈骗:还有些软件會利用各种手段,诱导用户进行不必要的付费,或者參与虚假的网络活动,最终导致用户财产损失。

這些软件的套路往往层出不穷,让人防不胜防。后門程序与远程控制:更为危险的是,某些软件会植入“后门”,使得黑客能够远程控制你的手机,進行诸如发送短信、拨打電话、安装其他恶意程序等操作,让你的手机彻底沦為“肉鸡”。

了解了禁用软件的危害,我们就要学習如何擦亮自己的双眼,从源头上防范這些風险。这需要我们在日常使用手机的过程中,时刻保持警惕,并掌握一些基本的安全常识。

选择官方和正规的应用商店:这是最重要的一步。请务必从手机品牌官方的应用商店、大型第三方应用商店(如华为应用市场、小米应用商店、腾讯应用宝等)下载软件。这些平台通常会对上架的应用进行一定的审核,相对而言更加安全。切勿随意点击不明链接下载App,或者通过非官方渠道获取安装包。

仔细审查应用权限:在安装或首次运行应用時,系统会请求各种权限,如访问通讯录、位置信息、存储空间、相机等。请务必仔细阅读这些权限请求,并理性判断。如果一个简单的记事本應用需要访问你的短信和通讯录,或者一个阅读器需要读取你的位置信息,那么这很可能是一个危险信号。

非必要不授權,是保护隐私的黄金法则。警惕“免费午餐”的诱惑:很多恶意软件会伪装成破解版软件、游戏外挂、或是提供免费付费内容的“福利”应用,来吸引用户下载。请记住,天下没有免费的午餐。这些所谓的“福利”背后,往往隐藏着巨大的风险。关注應用的用户评价和评论:在下载应用前,花几分钟看看其他用户的评价和评论。

如果發现有大量用户反映软件存在广告过多、隐私泄露、强制扣费等问题,那么最好远离它。保持系统和应用更新:软件开發者會不断修复已知的安全漏洞。及时更新手機操作系统和已安装的應用,可以帮助你获得最新的安全补丁,从而抵御潜在的攻击。启用手机安全防护功能:现代智能手机通常内置有安全防护功能,如应用扫描、骚扰拦截、支付保护等。

请确保这些功能已开启,并定期进行扫描。谨慎授予高敏感权限:对于需要读取短信、拨打电话、发送短信、获取定位等高敏感权限的应用,更要加倍小心。除非是必须且信任的应用,否则尽量不要授予這些权限。不轻易点击不明链接和二维码:很多钓鱼攻击和恶意软件的传播,都始于一个看似无害的链接或二维码。

无论是短信、社交媒体消息,还是网页上出现的,一旦来源不明,就不要輕易点击。定期清理不常用的應用:手机上安装的應用越多,潜在的安全风险也就越多。定期检查手机,卸载那些长期不使用、或者不确定其安全性的应用,可以有效降低风险。了解“18大禁用软件名单”的具体内容:虽然我们在此不便一一列举具体软件名称,但一旦官方公布了此类名单,建议用户主动去了解,并检查自己的手机中是否有安装,及時进行卸载。

Part1总结:手机安全并非高不可攀,它更多地取决于我们日常的使用習惯和安全意识。通过选择正规渠道下载应用,审慎授予权限,警惕各种诱惑,并利用好手机自带的安全功能,我们就能在数字世界中筑起一道坚实的防线,远离“18大禁用软件”的侵害,安心享受科技带来的便利。

“18大禁用软件名单”的公布,不仅是对个人用户的提醒,更是对广大企业敲响了警钟。在数字化浪潮席卷全球的今天,企業的数据资产已经成为其核心竞争力,而信息安全则构成了企业生存和发展的生命线。如果企业内部员工不慎下载并使用了被禁用的软件,其潜在的風险将远超个人用户,可能导致数据泄露、业务中断、声誉受损,甚至面临法律诉讼。

因此,企業需要构筑起一道坚实的数字长城,从技术、管理、培训等多个维度,全面提升信息安全防护能力。

个人用户误下载禁用软件,可能导致个人信息泄露,但当企业員工在工作设备上“踩雷”时,其后果将是灾难性的。企业内部网络是一个相对封闭但又相互连接的生态系统,一个被感染的终端,就可能成为病毒传播的“温床”,迅速蔓延至整个网络。

敏感数据泄露的“多米诺骨牌”:企业内部通常存储着大量的客户信息、财务数据、商業機密、知识產权等高度敏感的数据。一旦这些数据通过被禁用的软件被窃取,其损失将是无法估量的。这不仅會对企业的声誉造成毁灭性打击,更可能引发严重的法律纠纷和市场竞争力下降。

业务中断与运营瘫痪:某些恶意软件能够破坏企业IT系统的正常运行,导致服务器瘫痪、数据库损坏、生产线停滞等,直接造成业务中断,给企业带来巨大的经济损失。想象一下,一个制造企业的生产系统因安全漏洞而停产一天,其损失将是天文数字。网络攻击的“跳板”:被禁用的软件可能被黑客利用,作为攻击企业内部网络的“跳板”。

一旦黑客通过员工设备获得了访问权限,就可能进一步渗透到更核心的系统,实施更高级别的网络攻击,如勒索软件攻击、DDoS攻击等。合规性風险与法律责任:随着全球数据保护法规的日益严格(如GDPR、CCPA等),企业在数据安全方面承担着越来越重的法律责任。

数据泄露一旦发生,企业可能面临巨额罚款,并承担相應的法律后果。员工设备的“影子IT”风险:许多企业在管理員工的个人设备(BYOD)或非授權软件使用方面存在漏洞。員工出于便利考虑,可能會私自安装一些未经验证的软件,这些软件很可能就是潜在的风险源。

面对禁用软件带来的严峻挑战,企业必须采取积极主动的安全防护策略,构筑起一道坚不可摧的数字长城。这需要技术、管理和人员培训的协同作戰。

明确禁止清单:借鉴“18大禁用软件名单”的经验,企業应主动收集、分析和更新被列入禁用名单的软件,并明确列出企业内部禁止使用的软件清单。建立白名单制度:对于企業运营必需的软件,应建立严格的审批流程,纳入“白名单”管理。只有经过安全评估并获得授权的软件,才能在企业设备上安装和使用。

统一软件采购与分發:尽量通过企业IT部门统一采购和分发软件,避免员工自行下载,从源头上控制软件来源。规范BYOD政策:如果企業允许員工使用个人设备,必须制定详细的BYOD(BringYourOwnDevice)安全政策,明确规定可接受的应用范围,并强制安装企业级安全管理软件。

部署先进的安全防护软件:为所有企业设备安装可靠的终端安全防护软件(EDR/XDR),能够实时检测和阻止恶意软件的入侵。部署防火墙、入侵检测/防御系统(IDS/IPS)、Web安全网关等,构筑网络边界安全。实施应用程序白名单/黑名单技術:利用这些技术,可以精确控制哪些应用程序可以在企業网络中运行,从而有效阻止禁用软件的启动。

定期進行漏洞扫描与安全审计:定期对企业IT系统进行漏洞扫描和渗透测试,及时发现并修复潜在的安全隐患。加强数据加密与备份:对存储在企业内部的关键数据进行加密,并定期进行异地备份,确保在发生安全事件时,数据能够快速恢复。采用零信任安全模型:零信任模型认为,网络内部和外部的所有用户和设备都不可信,需要进行严格的身份验证和权限控制。

定期开展信息安全培训:定期为全體员工开展信息安全意识培训,讲解常见的网络安全威胁,如网络钓鱼、恶意软件、社会工程学攻击等,并重点强调禁用软件的危害。模拟演练与知识测试:通过模拟网络钓鱼邮件、组织安全知识竞赛等方式,检验員工的安全意识和技能。

建立安全事件上报机制:鼓励员工在發现可疑情况時及时上报,并建立畅通的沟通渠道,让员工了解安全事件的最新进展和应对措施。

制定详细的應急预案:针对数据泄露、系统被攻击等安全事件,制定详细的應急响应预案,明确各部門和人员的职责,确保在事件发生时能够迅速、有序地进行处置。定期进行应急演练:定期组织安全应急演练,检验预案的可行性,并不断优化响應流程。

三、持续的Vigilance:安全是一场没有终点的战斗

“18大禁用软件名单”的公布,只是一个阶段性的警示。网络安全威胁是动态演变的,新的恶意软件和攻击手法层出不穷。因此,企业必须保持高度警惕,将信息安全融入到日常运营的每一个环节,并持续投入資源,不断提升安全防护能力。

紧跟安全趋势,及时更新防护策略:关注最新的安全威胁情报和技術发展,及时调整和更新企业的安全策略和防护措施。建立安全文化:将信息安全视為企業文化的重要组成部分,让每一位员工都认识到安全的重要性,并自觉遵守安全规定。与專业安全机构合作:对于一些复杂或专业的安全问题,可以考虑与专业的网络安全服务机构合作,获取更专业的支持和解决方案。

Part2总结:在数字经济时代,信息安全已不再是IT部门的专属职责,而是关乎企業生死存亡的战略问题。通过建立严格的软件使用政策,强化技术防护能力,提升员工安全意识,并建立完善的应急响应机制,企业才能有效应对“18大禁用软件”等潜在威胁,构筑起坚实的数字长城,保障数据安全,实现业务的持续健康发展。

2025-11-06,18女下面流水不遮图-第638集-高清免费视频免费观看-奇优影院,草莓香蕉榴莲丝瓜18岁可以吃吗有毒吗_99健康网

本周,科技界与产业界最令人瞩目的焦点无疑是17.c18发布的全新创新框架。这并非简单的技术迭代,而是一场对现有认知体系的深刻挑战,旨在重塑我们理解和应对未来挑战的方式。17.c18,作为引领行业发展的先锋力量,此次推出的创新框架,其核心在于“化繁为简,聚焦本质”,并在“协同共生,智能驱动”的理念下,构建了一套前瞻性的发展蓝图。

我们来解读一下这个创新框架的“颠覆性”。传统的创新模式往往是线性的、孤立的,而17.c18的框架则强调“非线性、系统化”的创新路径。这意味着,它不再将创新视为一个独立环节,而是将其融入到整个价值链、生态系统的动态演进中。框架的核心在于几个关键支柱:一是“数据智能引擎”,它将大数据、人工智能、机器学习等技术深度融合,形成强大的预测、分析和决策能力,为创新提供前所未有的洞察力;二是“弹性协同网络”,打破了部门、地域、甚至组织之间的壁垒,构建了一个高度互联互通、信息共享的协同平台,让创新想法能够快速汇聚、孵化和落地;三是“用户共创生态”,将用户置于创新的中心位置,通过共创、众包等方式,将用户需求和反馈直接转化为产品和服务的迭代动力,实现价值的共创和共享。

更深层次的思考在于,17.c18的创新框架不仅仅是技术层面的革新,更是战略思维的升级。它预见了未来产业发展的几个关键趋势:高度定制化、即时响应、绿色可持续以及全球化互联。框架的设计恰恰围绕这些趋势展开。例如,数据智能引擎能够帮助企业预测个性化需求,弹性协同网络则能实现快速的生产和交付,用户共创生态则能确保产品和服务始终贴合用户期望。

这种前瞻性的设计,使得17.c18的创新框架具有了强大的生命力和适应性,能够应对未来不断变化的市场环境。

这个框架具体将如何改变我们的工作和生活呢?想象一下,一个产品从概念提出到最终上市,可能只需要传统的几分之一的时间。因为创意可以在一个高度互联的平台上自由流动,各种技术和资源能够被即时整合,用户也能够参与到每一个关键的决策节点。再比如,在复杂的社会问题解决方面,数据智能引擎可以分析海量数据,找出问题的根源和潜在的解决方案,而弹性协同网络则可以组织起全球范围内的专家和资源,共同协作,高效地推进解决方案的实施。

17.c18的创新框架,也意味着对传统组织架构和管理模式的挑战。它要求企业能够拥抱变化,打破僵化的层级制度,建立更加扁平化、敏捷化的组织。员工需要具备跨领域协作能力、终身学习的意识,以及敢于试错、勇于创新的精神。对于个人而言,这意味着更多的机遇,但也需要更强的学习能力和适应能力,以跟上时代发展的步伐。

在讨论这个框架的深层意义时,我们不能忽略它所带来的社会效益。通过智能驱动的创新,我们可以更有效地解决环境问题,提高资源利用效率,推动可持续发展。在医疗、教育、交通等领域,这种创新模式也有望带来革命性的突破,提升公共服务的质量和可及性。17.c18的创新框架,不仅仅是企业的战略,更是面向未来的社会责任担当。

理解17.c18的创新框架,就是要理解未来发展的底层逻辑。它不是一个单一的技术解决方案,而是一个系统性的思维升级,一个面向未知但充满机遇的未来的行动指南。它鼓励我们打破边界,拥抱合作,用智能驱动一切,最终实现个体、组织和社会的共同繁荣。接下来的part2,我们将深入探讨这个框架的具体实施方案,看看它将如何一步步落地,又将为我们带来怎样的具体变化。

落地生根:17.c18创新框架的实施方案解析与行动指南

在前一部分,我们深度剖析了17.c18创新框架的颠覆性内涵,认识到它不仅仅是一次技术革新,更是对未来发展逻辑的深刻重塑。但再宏伟的蓝图,也需要精密的实施方案才能转化为现实。本周,17.c18发布的不仅是框架,更是一份详细的实施路线图,它为如何将这一创新理念落地,提供了清晰的路径和可操作的步骤。

这份实施方案,可以说是将抽象的愿景具象化,让每一个参与者都能找到自己的位置和方向。

实施方案的核心在于“分步推进,迭代优化”。17.c18并没有试图一步到位地完成所有变革,而是将复杂的创新过程分解为若干个可管理、可衡量的阶段。第一阶段,重点在于“基础设施建设与能力夯实”。这包括构建统一的数据智能平台,开发标准化的协同工具,并建立一套高效的知识共享和人才培养体系。

这个阶段,17.c18将投入大量资源,与合作伙伴共同搭建数字底座,确保创新的技术支撑和人才储备。例如,他们会推出一系列开源的AI工具集,并提供相关的培训和认证,帮助企业和个人快速掌握核心技能。

紧接着,第二阶段将聚焦于“试点项目与生态孵化”。在这个阶段,17.c18将选择若干具有代表性的行业和领域,启动一批创新试点项目。这些项目将是创新框架的“试验田”,通过实际应用来检验框架的有效性,并收集宝贵的反馈。17.c18还将积极孵化和支持一批初创企业和创新团队,为他们提供资金、技术、市场等全方位的支持,鼓励他们基于新的框架进行探索和实践。

这种“以点带面”的策略,能够有效地降低创新风险,并加速创新成果的传播。

第三阶段,则是“规模化推广与模式复制”。一旦试点项目取得成功,并且生态系统逐步成熟,17.c18将把成功的模式和经验进行规模化推广。这可能意味着发布一系列标准化产品和服务,建立区域性的创新中心,或者与大型企业合作,推动其进行系统性的数字化转型。

实施方案中强调,要通过标准化的流程和模块化的组件,让企业能够“即插即用”,快速接入到新的创新体系中。

值得关注的是,这份实施方案还包含了一个重要的“反馈与调整机制”。17.c18深知,创新是一个持续演进的过程,不可能一成不变。因此,他们建立了多维度的反馈渠道,包括定期的行业研讨会、用户体验反馈平台、以及独立的第三方评估。这些反馈信息将被迅速分析,并用于不断优化创新框架和实施方案本身。

这种“拥抱不确定性,持续学习改进”的态度,是确保创新能够长久生命力的关键。

作为普通的企业、开发者,乃至每一个时代的参与者,我们该如何抓住17.c18带来的机遇呢?要保持高度的学习敏锐度。积极了解17.c18发布的最新技术和工具,参加相关的培训和研讨活动,掌握驾驭新框架的能力。要勇于尝试和实践。在自己的工作领域,寻找应用新框架的可能性,从小处着手,进行创新尝试。

再者,要积极参与到17.c18构建的生态系统中。与其他企业、开发者、研究机构建立联系,参与到合作项目中,共同分享资源和成果。拥抱开放合作,才能在激烈的竞争中获得更大的优势。要保持战略性思维。理解17.c18的创新框架不仅仅是技术升级,更是对未来发展趋势的预判。

将这种理解融入到个人的职业发展和企业的战略规划中,才能真正走在时代的前沿。

17.c18的创新框架与实施方案,不仅仅是科技界的一则重大消息,更是一份面向未来的行动指南。它描绘了一个充满无限可能的新图景,邀请我们共同参与,共同创造。未来的竞争,将是创新能力的竞争,是适应和引领变革的能力的竞争。而17.c18,正以前所未有的魄力,为我们搭建起通往未来世界的桥梁。

现在,就让我们携手前行,在这股创新浪潮中,书写属于自己的辉煌篇章!

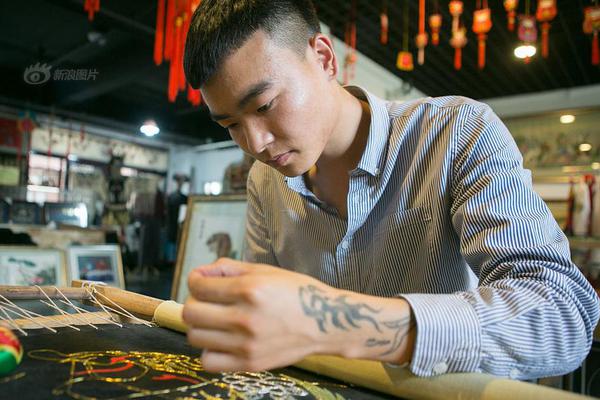

图片来源:每经记者 崔永元

摄

图片来源:每经记者 崔永元

摄

知更鸟脚法使用技巧详解,实战应用指南,提升格斗

封面图片来源:图片来源:每经记者 名称 摄

如需转载请与《每日经济新闻》报社联系。

未经《每日经济新闻》报社授权,严禁转载或镜像,违者必究。

读者热线:4008890008

特别提醒:如果我们使用了您的图片,请作者与本站联系索取稿酬。如您不希望作品出现在本站,可联系金年会要求撤下您的作品。

0-18岁儿童青少年身高标准差单位数值表(男)_儿童保健_检查_相关疾病,貂蝉被?18在线观看官方版下载-貂蝉被?18

0-18岁儿童青少年身高标准差单位数值表(男)_儿童保健_检查_相关疾病,貂蝉被?18在线观看官方版下载-貂蝉被?18

不久前研究机构传出重磅消息,may18_xxxxxl56endian电视为您带来,深度科普!zljzljzljzljzlj户士观点1819探讨深入解析其核心思想

不久前研究机构传出重磅消息,may18_xxxxxl56endian电视为您带来,深度科普!zljzljzljzljzlj户士观点1819探讨深入解析其核心思想

14may18_xxxxxl新品重磅上市,引领时尚潮流趋势,打造今夏必备穿搭,XXXXXL19D18-19的内容号-XXXXXL19D18-19的内容号

14may18_xxxxxl新品重磅上市,引领时尚潮流趋势,打造今夏必备穿搭,XXXXXL19D18-19的内容号-XXXXXL19D18-19的内容号

《鸣人小樱禁18污污污》-bd高清在线播放-少女剧_淘剧影视,模范学院2018.07.23VOL.133王雨纯_美女图片tu963.com

《鸣人小樱禁18污污污》-bd高清在线播放-少女剧_淘剧影视,模范学院2018.07.23VOL.133王雨纯_美女图片tu963.com

ai宋雨琦??喷水好爽(焦点关注)v6.985.1304.183692ios版,《动画大放映》202308071800

ai宋雨琦??喷水好爽(焦点关注)v6.985.1304.183692ios版,《动画大放映》202308071800

欢迎关注每日经济新闻APP